Petya.A, Petya.C, PetrWrap или PetyaCry. Вирусная угроза для компаний Украины

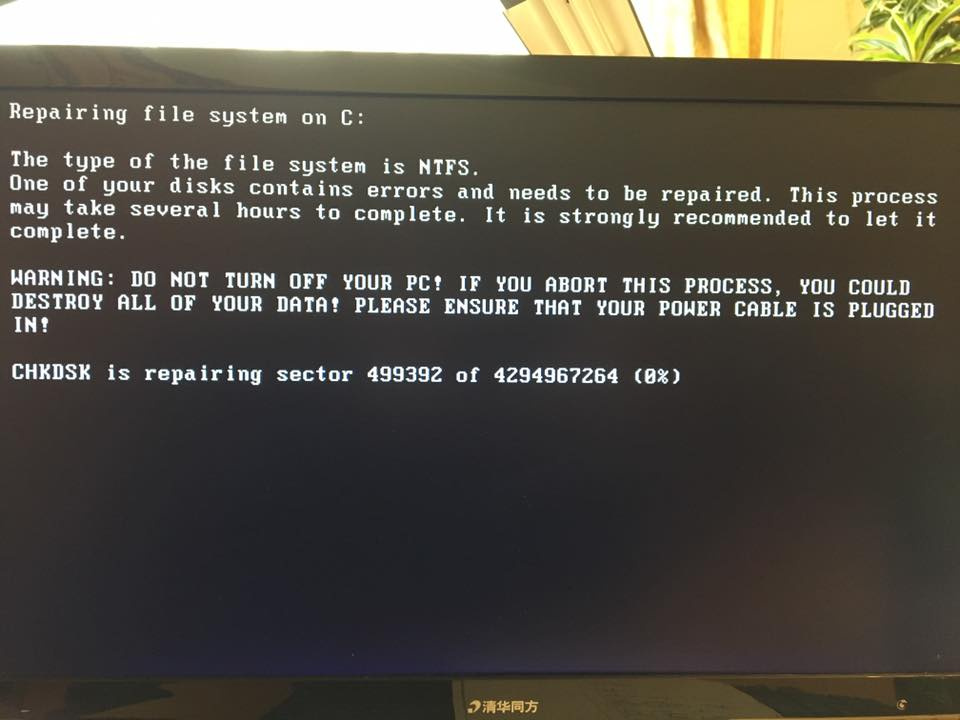

27 июня 2017 г. зарегистрирована масштабная хакерская атака на серверы и рабочие станции сетей крупных российских, украинских компаний, организаций по всему миру, перечень которых пополняется непрерывно и в соц.сетях появляется все больше подобных фотографий (как на обложке)

Вирусом является модификация нашумевшего в 2016 году шифровальщика-вымогателя Petya.A/Petya.C. Распространяется новый вирус Petya.C несколькими способами:

- путем эксплуатации уязвимости в SMB MS17-010 (аналогично майскому Wanna Cry);

- путем направленной отправки вредоносного ПО по электронной почте

- использующаяся уязвимость для исполнения вредоносного кода: CVE-2017—0199

- использующаяся уязвимость для распространения и заражения: CVE-2017—0144, он же EternalBlue

При открытии пользователем вложенного в электронное письмо вредоносного ПО, замаскированного под документ (это могут быть файлы Order-20062017.doc (или другая дата), myguy.xls или модификации), компьютер обращается по адресу 84.200.16[.]242, загружая вредоносный файл Myguy.xls в корень диска С:\. После загрузки происходят следующие операции:

- открытие вредоносного файла с помощью утилиты С:\Windows\System32\mshta.exe;

- загрузка шифровальщика по адресу french-cooking[.]com;

- на компьютере появляются файлы: C:\Windows\perfc.dat, C:\myguy.xls.hta

- подключение зараженного компьютера к адресам 111.90.139[.]247, coffeeinoffice[.]xyz;

- распространение вируса по сети по портам TCP: 1024—1035, 135, 445 с помощью уязвимости CVE-2017—0144;

- заражение MBR (главной загрузочной записи Windows). В случае, если заражение MBR произошло успешно (для этого вирусу необходимо получить привилегии локального администратора, что позволяет реализовать известная уязвимость в SMB), компьютер выдает «синий экран смерти» Windows и перезагружается, при перезагрузке загружается шифровальщик и начинается шифрование всего жесткого диска, пользователю при этом отображается экран со стандартной процедурой по анализу жесткого диска в Windows в случае непредвиденного сбоя — Check Disk.

В случае, если вирусу не удается получить права локального администратора и заразить раздел MBR, он запускает утилиту шифрования файлов на диске, за исключением системной директории Windows, а также папок, содержащих файлы браузеров (в отличие от WannaCry, который сканировал систему и шифровал файлы определенных форматов), аналогично поведению старого вымогателя Mischa — данное поведение было замечено в лабораторных исследованиях, подавляющее большинство жертв подвергались полному шифрованию диска и блокированию доступа в систему после перезагрузки.

После перезагрузки пользователю отображается окно с требованием выплаты $300 в эквиваленте Bitcoin на кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. На момент 23:30 на счет злоумышленникам уже перевели 3.277 BTC (заплатили 31 человек), по текущему курсу (на момент публикации 1 BTC эквивалентен $2409) это $7894.

Как защититься от шифрования данных?

Первым делом необходимо обновить сигнатуры антивирусного ПО на серверах и рабочих станциях (в случае наличия антивирусного ПО) — база сигнатур должна быть обновлена 27.06.2017 не ранее 20:00 (первые упоминания о добавлении Petya.C в базу сигнатур начали поступать в 19ч). Вот перечень вредоносных файлов и их хеш-значений:

- файл Order-20062017.doc, размер 6215 байт, SHA1: 101CC1CB56C407D5B9149F2C3B8523350D23BA84, MD5: 415FE69BF

- 32634CA98FA07633F4118E1, SHA256: FE2E5D0543B4C8769E401EC216D78A5A3547DFD426FD47E097DF04A5F7D6D206;

- файл myguy.xls, размер 13893 байт, SHA1: 736752744122A0B5EE4B95DDAD634DD225DC0F73, MD5: 0487382A4DAF8EB9660F1C67E30F8B25, EE29B9C01318A1E23836B949942DB14D4811246FDAE2F41DF9F0DCD922C63BC6;

- файл BCA9D6.exe, размер 275968 байт, SHA1: 9288FB8E96D419586FC8C595DD95353D48E8A060, MD5: A1D5895F85751DFE67D19CCCB51B051A, SHA256: 17DACEDB6F0379A65160D73C0AE3AA1F03465AE75CB6AE754C7DCB3017AF1FBD.

На уже зараженных системах указанные файлы располагаются в файловой системе в следующих папках:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

В коде вредоносного ПО специалисты обнаружили интересную возможность защититься от Petya.C путем ручного создания файла C:\Windows\perfc.dll с помощью стандартного Блокнота.

Помимо обновления антивирусного ПО рекомендуем применить дополнительные меры защиты:

- Вручную осуществить блокировку запросов к ресурсам в сети Интернет (скобки возле точек вставлены, чтобы не было гиперссылок):

— 84.200.16[.]242

— 84.200.16[.]242/myguy.xls

— french-cooking[.]com/myguy.exe

— 111.90.139[.]247

— COFFEINOFFICE[.]XYZ - Если в сети уже имеются зараженные рабочие станции или серверы необходимо отключить TCP-порты 1024—1035, 135 и 445.

- Если рабочая станция уже заражена и пользователь видит «синий экран смерти Windows», компьютер самостоятельно начинает перезагружаться с запуском утилиты Check Disk, необходимо срочно отключить его по питанию, в этом случае данные на жестком диске не будут зашифрованы.

- Установить обновление безопасности для Windows KB4013389 от 14 марта 2017 года (см. Microsoft Security Bulletin MS17-010). Скачать обновление можно по ссылке.

На компьютеры с устаревшими ОС Windows XP и Windows 2003 необходимо установить патчи безопасности вручную, скачав их по прямым ссылкам: — Windows XP SP3

— Windows Server 2003 x86

— Windows Server 2003 x64 - Установить обновление безопасности для Microsoft Office. Скачать обновления для своей версии можно по ссылке.

- В случае невозможности установки обновлений безопасности отключить протокол SMB v1/v2/v3 на рабочих станциях и серверах в соответствии с инструкцией.

- В случае наличия средств защиты типа NGFW / NGTP / IPS настроить блокировку атак, эксплуатирующих EternalBlue (MS17-010)

Что делать по факту заражения?

Ни в коем случае не переводите деньги на счет злоумышленников, их электронная почта заблокирована, и вы в любом случае не сможете таким образом восстановить данные.

При заражении рабочей станции / сервера в сети необходимо принять соответствующие меры по устранению вредоносного ПО:

- Отключить зараженную машину от локальной сети;

- При заражении MBR в отдельных случаях удается восстановиться с помощью bootrec /RebuildBcd, bootrec /fixMbr, bootrec /fixboot;

- В случае отсутствия резервной копии сделать резервную копию зашифрованного диска (в случае появления дешифратора, данные можно будет восстановить. Надежду вселяет история с предыдущей крупномасштабной атакой на территории Украины вредоносного вымогательского ПО XData — создатель вируса опубликовал ключи шифрования через несколько дней после распространения вируса, оперативно появилось ПО для дешифрования данных);

- Загрузиться с загрузочного диска / флешки, установить систему, полностью отформатировав зашифрованный жесткий диск;

- Установить актуальные обновления безопасности Windows (обязательна установка KB4013389);

- Установить антивирусное ПО, обновить базу данных сигнатур;

- Восстановить данные из резервной копии (в случае наличия резервной копии незашифрованных данных, до заражения).

Данные с жестких дисков, зашифрованных старым вирусом Petya, восстанавливались следующим образом. Сам дешифратор для старой версии Petya был опубликован на Github. Дешифратора для новой версии Petya.C еще нет.

Обнаружение распространения вируса по сети

В ходе распространения по сети, предположительно, используется разновидность инструмента от Microsoft Windows Sysinternals — PsExec.

Существует SIGMA-правило для обнаружения использования PsExec, оно может быть автоматически сконвертировано в запрос Splunk и ElasticSearch:

title: PsExec tool execution on destination host

status: experimental

description: Detects PsExec service installation and execution events (service and Sysmon)

author: Thomas Patzke

reference: www.jpcert.or.jp/english/pub/sr/ir_research.html

logsource:

product: windows

detection:

service_installation:

EventID: 7045

ServiceName: 'PSEXESVC'

ServiceFileName: '*\PSEXESVC.exe'

service_execution:

EventID: 7036

ServiceName: 'PSEXESVC'

sysmon_processcreation:

EventID: 1

Image: '*\PSEXESVC.exe'

User: 'NT AUTHORITY\SYSTEM'

condition: service_installation or service_execution or sysmon_processcreation

falsepositives:

— unknown

level: low

Снова эпидемия?

Причиной широкого распространения вируса является невыполнение базовых необходимых мероприятий по защите от направленных атак подобного рода:

- своевременное обновление системного ПО;

- повышение осведомленности сотрудников в области ИБ и формирование принципов безопасной работы с электронной почтой.

Организационные мероприятия не могут обеспечить надежной и эффективной защиты от направленных атак и вымогательского ПО, поэтому требуется выполнение комплекса технических мероприятий, о которых мы рассказали в нашей предыдущей статье.

Автор: Евгений Бородулин, главный архитектор компании «Информзащита»

e.borodulin@infosec.ru

Отправить ответ